Немало статей написано на тему компьютерной и информационной безопасности, но, к сожалению, можно констатировать что по прежнему многие наши товарищи остаются в неведении, как банально обезопасить хранящуюся на своей компьютере информацию или как безопасно общаться, посещать те или иные ресурсы. Эта статья в двух частях о способах и методах информационной безопасности в условиях полицейского государства — может хоть отчасти повлияет на ситуацию.

По сути в начале будет характеризована ситуация со знаниями и возможностями беларуских спецслужб при работе с цифровыми носителями и интернет ресурсами, а следом — ряд утилит, которые помогут обезопасить себя.

Дополнили статью комментариями от Moscow Radical Tech Collective (MRTC).

Часть первая. Что могут они.

Электронные носители.

Представим такую ситуацию — у Вас произошел обыск, и изъяли телефон, компьютер и прочую цифровую технику. Что будут делать со всем этим оперуполномоченные? В первую очередь они, конечно, попробуют запустить ваш компьютер или включить ваш телефон самостоятельно. Однако, столкнувшись с каким-нибудь банальным паролем, они не будут ломать себе голову и отдадут компьютер специалистам. Те, в свою очередь, сделают полный образ жесткого диска компьютера или полное копирование данных с телефона. И работать уже будут с образом — то есть все, что у Вас было на компьютере, они установят на совершенно другом компьютере и рассмотрят извне другой операционной системы. Это позволяет им обойти банальные способы защиты, будь то пароль на пользователе или пароль на телефоне. Есть ряд программ, позволяющих полностью разложить по полочкам информацию, сохраненную на вашей операционной системе, у наших органов в основном эти программы заточены под Windows. Можно сказать, что с другими операционными системами они будут некоторое время возится, если не найдется того, кто уже имел опыт подобных ситуаций. Для МВД есть специализированный отдел К, отдел по борьбе с киберпреступностью, который и займется этим вопросом. У КГБ есть свои специалисты и отделы, есть так же ОАЦ, для более тяжелых случаев — конечно, в этих ведомствах работают более опытные и знающие вопрос люди.

Первое, что будут искать у Вас — это сохраненные пароли от электронной почты и социальных сетей, фотографии, документы, сохраненные логи переписки. Потом будут смотреть подключаемые ресурсы и логи реестра на последние открытые файлы, историю браузера. Потом уже накопленный материал будут использовать в оперативных целях — для непосредственного задержания, использования против других задержанных или против Вас самих. Даже самые безобидные фотографии являются хорошим подспорьем для разведки движения, для определение его количественного и личностного состава. В этом вопросе не бывает безобидных вещей, так что тут два выхода — либо хранить на компьютере и телефоне информацию по минимуму, либо обезопасить себя на случай обыска.

Провайдер.

В Беларуси стоит система C.O.M.P.-2 позволяющая отслеживать обращения через провайдера на различные интернет-ресурсы. Это могут быть как заангажированные политические ресурсы, так и почтовые сервисы, административные панели определенных блогов, аккаунты к социальным сетям, всё, что имеет свой уникальный адрес или метод обращения. При определенном запросе система может сохранить всю информацию, что проходила по адресу и, по Вашему IP (уникальный идентификатор, выданный провайдером), определить — кто запрашивал тот или иной ресурс.

Однако, с другой стороны, в связи с ситуацией конфликта Беларуси со странами ЕС и США, маловероятно, что какой-нибудь Google или Facebook сам будет выдавать подноготную своих пользователей именно беларускому государству. Сотрудничество с Интерполом у беларуских спецслужб ограничено и всякий запрос на выдачу информации сейчас проверяют, дабы не создать прецедента, какой был в связи с арестом правозащитника Алеся Беляцкого.

В связи с этим рекомендуем при всяком обращении к почте, мессенджерам и прочим средствам связи, а так же особо радикальным ресурсам и блогам использовать прокси сервера, VPN и Tor. Об этом позже.

Часть вторая. Методы защиты.

Хранение информации.

Компьютер.

Первое, и самое, пожалуй лучшее, что можно сделать — это не использовать Windows. Альтернативной OS может послужить широкоизвестный дистрибутив Linux – Ubuntu.

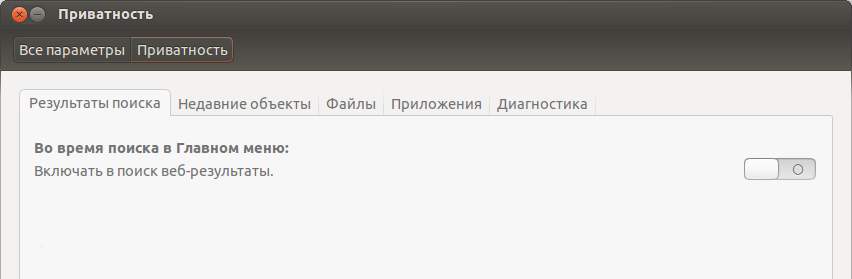

Статей по установке данной OS предостаточно, там же, при установке, можно зашифровать всю операционную систему. Так же тут более подробная инструкция. Однако, есть один совет — после установки откройте в Dash (логотип Ubuntu слева) и введите там Приватность (Privacy). В открытом окне выключите поиск веб-результатов и сохранение любой активности в принципе. Заодно, отключите и отсылку crash-логов в Диагностике.

В сфере защиты сохраненной на жестком диске информации, конечно, нет лучше и безопаснее ничего, чем открытая и бесплатная программа TrueCrypt. TrueCrypt может быть установлен на любой операционной системе и может без проблем подключать тома, созданные на другой операционной системе. Если же Вам необходимо обеспечить возможность подключить контейнер TrueCrypt к Android, то есть утилита EDS Lite обеспечивающую полную совместимость с TrueCrypt.

(Примечание MRTC: Хотя Truecrypt и не был пока уличён ни в чем предосудительном, однако, насколько можно судить, пока полный аудит его исходного кода никто не производил. Кроме того, достоверно неизвестно, кто является разработчиком TrueCrypt. В настоящее время разворачивается инициатива по всесторонней проверке этой программы. То есть, пользоваться ей можно, но всё-таки с некоторой осторожностью.)

Если Вам необходимо зашифровать данные на флэшке или SD накопителе, то подойдет данная инструкция.

Вот ссылки для создания обычного или скрытого контейнера

Однако, мы бы рекомендовали делать полное шифрование жесткого диска, вместе с операционной системой. Для того, чтобы это сделать Вам понадобится:

-

Все делать необходимо под Windows 7.

-

CD или DVD диск. После прохождения данной инструкции этот диск необходимо будет отдать какому-нибудь надежному человеку, к которому не придут с обыском (школьному другу, родственнику) или вообще уничтожить, т. к. при помощи этого диска можно будет получить доступ к Вашим зашифрованным данным. В последнем случае, при серьезном сбое или после забытого пароля возможна полная потеря данных на жестком диске.

-

При нескольких операционных системах TrueCrypt зашифрует только Windows, и то, если у Вас установлен Windows загрузчик, а не Grub, допустим. Как совместить зашифрованную Ubuntu с зашифрованной Windows 7 читайте тут. Только не выполняйте Шаг 4 — после него любой сможет открыть ваш зашифрованный TrueCrypt’ом диск, т.к. вход будет осуществляться через iso-образ, хранящий мастер-пароль.

Инструкцию по обычному полному шифрованию диска можно прочесть тут. Однако, есть предупреждение — в связи с тем, что ключи от Вашего диска будут кэшироваться в оперативной памяти, старайтесь выключать компьютер и не переводить его в режим сна. Иначе у узкоспециализированных профессионалов появится возможность получить полный доступ к OS и, как следствие, Вашим данным.

Смартфон. Android.

Последние версии Android позволяют включить полное шифрование диска и SD карты. Для этого надо зайти в Настройки и установить вначале пароль блокировки, если он у вас не стоит. А после — заряжая девайс включить шифрование диска или SD карты.

После этого каждый раз при включении или блокировки телефон будет спрашивать пароль для входа.

Безопасное общение.

Почта.

В первую очередь, конечно, среди почтовых серверов лучше выбирать https://riseup.net, однако там необходимо, чтобы либо Вы предоставили информацию о Вашей деятельности, либо за Вас поручились два человека. Инструкции по заведению аккаунта можно найти тут.

Так же тут можно найти инструкции по установке Thunderbird с использованием GnuPG шифрования, которое является непробиваемым для криптоаналитиков. Проблема в том, что для такого общения надо заранее обменяться ключами, которые при переустановке системы надо экспортировать и заново импортировать. Такую почту можно прочитать только вместе с ключом и необходимым софтом для GnuPG шифрования. Зато любой почтовой сервер будет видеть лишь набор данных, не поддающихся дешифровке.

Для одноразовых регистраций можно использовать 10 minut mail, она автоматически самоуничтожится после 10 минут ожидания. Однако некоторые регистрации на сайтах не проходят спам фильтр, так что не всегда этот вариант помогает.

Обмен мгновенными сообщениями

XMPP

Без сомнения, наш выбор в первую очередь падет на протокол XMPP, известный в народе как Jabber. На данный момент его использует и Google, и Facebook, но XMPP серверовгораздо больше. Плюс есть широкораспостраненный алгоритм шифрования OTR (Off The Record) позволяющий не сильно задумываться насчет создания ключей, создающим пару ключей на лету.

Для начала Вам понадобиться клиент — это Pidgin и вместе с плагином OTR для него.

Инструкции по установке можно скачать или просмотреть с нашего сайта. Есть инструкция по установке клиента и на смартфон.

Данный сайт позволяет создавать сообщения, которые будучи прочтенными самоуничтожатся на сервере и будут, в последствии, недоступны. Для этого достаточно просто ввести нужный текст, задать пароль (если вы не уверены, что по ссылке сразу же не пройдет кто-то другой) и выслать это все адресату.

Не смотря на то, что по использованию существует много вопросов, порой очень спасает при общении через различные социальные сети или с человеком, у которого нет защищенных средств связи (XMPP, riseup почты).

Безопасное серфинг в интернете

Tor

Сегодня все, казалось бы, знают о существовании системы Tor. Устанавливается она простейшим образом — ссылка для скачивания, запуск распакованной программы и вот Вы уже используете Tor. Любые Ваши передвижения в интернете через него для нашего КГБ будут недоступны.

Настройка Firefox

Пользователям Firefox, как самого безопасного браузера (который и использовался Tor Bundle для основы), можно тоже настроить его для обычного серфинга так, чтобы усложнить жизнь нашим спецслужбам.

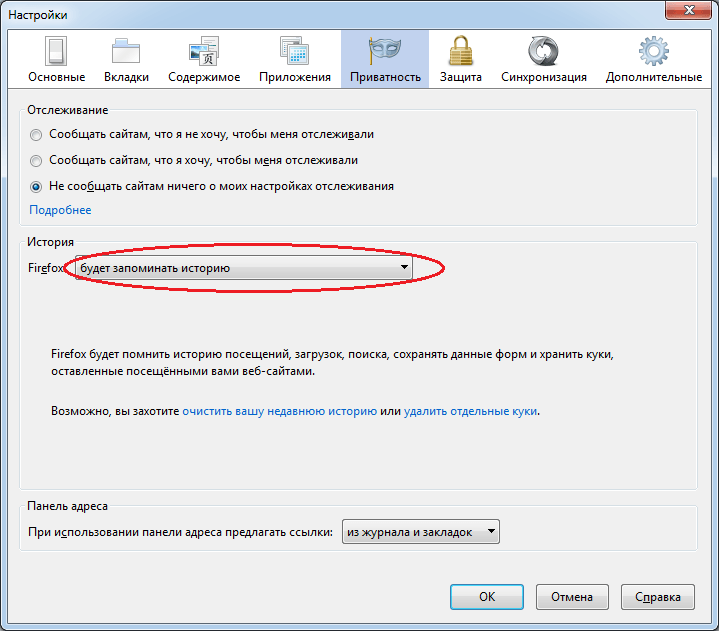

В первую очередь можно отключить историю. Зайдите в Настройки →Приватность и там выберите не будет запоминать историю.

Во-вторых есть набор плагинов, список которых можно обозреть на сайте Безопасность-в-коробке. Обратите внимание особенно на плагины HTTPS Everywhere и NoScript.

Общие сведения

Конечно же, никакая система информационной защиты не поможет если Вы будете много рассказывать незнакомым людям сами, если Вы будете выбирать чрезмерно простые пароли (желательная длина пароля — минимум 10 знаков, с большими буквами и цифрами) и если будете использовать неизвестные Вам компьютеры. Установите по своему вкусу антивирус (Nod 32, Avast, Kasperky), можно установить дополнительно программы против шпионов и firewall. Никому не доверяйте своих паролей, так же как никого не оставляйте у своего компьютера надолго без присмотра.

Старайтесь особо важные данные вообще не хранить на компьютере, а помнить самим.

Итог.

В данный момент беларуское государство делает больший акцент на агентурную сеть, чем на контроль электронной информации. Однако, когда агентов нет и не предвидеться, когда агент не может получить никакой информации, когда сим карта и логи телефонного оператора не дают ничего интересного — силовые ведомства прибегают к современным технологиям. Важно быть всегда и во всем на шаг впереди их, чтобы потом нанести сокрушающий удар системе угнетения и несправедливости.

Надеемся подборка утилит, статей и рекомендаций усложнит жизнь ответственным органам.

есть где-нибудь толковая пошаговая инструкция по подключению riseup vpn на русском?

Pidgin хранит пароли открытым текстом, так что не сохраняйте пароли в Pidgin без полнодискового шифрования. Неплохая статья об установке Ubuntu на полностью шифрованный раздел: http://ru.d-ws.biz/articles/install-ubuntu-at-crypto-disk.shtml

Обратите внимание, что в Ubuntu внедрено множество следящих за пользователем механизмов. Подумайте над тем, чтобы удалить такие наборы пакетов как zeitgeist и geoip, geoclue

«нет лучше и безопаснее ничего, чем открытая и бесплатная программа TrueCrypt» — перад тым, як рабіць такія заявы, варта дачакацца заканчэньня незалежнага аўдыту коду TC, бо на даны момант у ягоных паводзінах заўважаныя некаторыя дзіўныя рэчы (http://www.opennet.ru/opennews/art.shtml?num=38202)

Tor Bundle лепей браць developerment version, ён больш жвавы, бо са стабільнай версіяй сетка tor тупіць пасьля таго, як там завёўся ботнэт.

А галоўнае, ня варта сядзець па «радыкальных» групах кантакнікаў і фэйсбукаў.